Фотография в анфас, на ней пистолет приставлен к голове бойца-контрактника. Внизу подпись: «Если ты не переведёшь за своего сына в течение двух дней выкуп, он будет убит». Если присмотреться, станет понятно, что это обычный фотошоп. Это одна из популярных схем, цель которых — вымогательство средств у родственников пропавших на СВО военных. Деньги также выманивают при помощи других схем: предлагают открыть счёт в Катманду, заставляют покупать удочки, на которые военные якобы будут ловить дроны ВСУ, используют данные о выплатах и пособиях военнослужащим и их родным, чтобы выманить их накопления. В декабре мошенники с Украины обманом заставили десятки россиян по всей России поджигать полицейские машины, офисы банков и МФЦ. Такие поджоги грозят потерпевшим уже не только финансовыми потерями, но и уголовными делами по статье «Теракт».

Преступники идут на самые разнообразные уловки, чтобы выманить у российских военных или их близких деньги. Baza разбиралась, какие мошеннические схемы чаще всего используются и как от них можно защититься.

Банк из Катманду

Сергей из Санкт-Петербурга до войны подрабатывал автомехаником, но денег на жизнь не хватало. Вначале брал кредиты в банках, а потом, когда они начали отказывать из-за просрочек по платежам, стал занимать у микрофинансовых организаций. К нынешнему лету долги вместе с процентами и пенями выросли до полутора миллионов рублей.

«За мной открыли „охоту“ коллекторы. Они угрожали даже моим родственникам. Говорили: „Если не вернёшь долг, порежем тебя и всю твою семью, как свиней“», — рассказывает Baza Сергей.

Идея, как закрыть долги, пришла неожиданно: увидел билборд с рекламой службы по контракту. Он подписал контракт с Минобороны. После этого Сергей сразу получил единовременную выплату — около 1,8 млн руб.

Контрактникам положены «кредитные каникулы» — их обязаны давать как банки, так и микрофинансовые организации. Однако долги Сергея были проданы частному коллекторскому агентству. И его сотрудники продолжали ему угрожать.

Сергей думал направить на погашение долгов выплаты, полученные за контракт. Но внезапно через два-три дня после его подписания ему на почту пришло заманчивое письмо. Ему написали представители ганского банка Adansi Rural Bank PLC с предложением активировать некий транзитный счёт. За это Сергею пообещали щедрый подарок — 1,8 млн руб. в криптовалюте.

«Письмо прислали в виде PDF-файла с печатями этого банка и подписью на русском языке», — рассказывает мужчина.

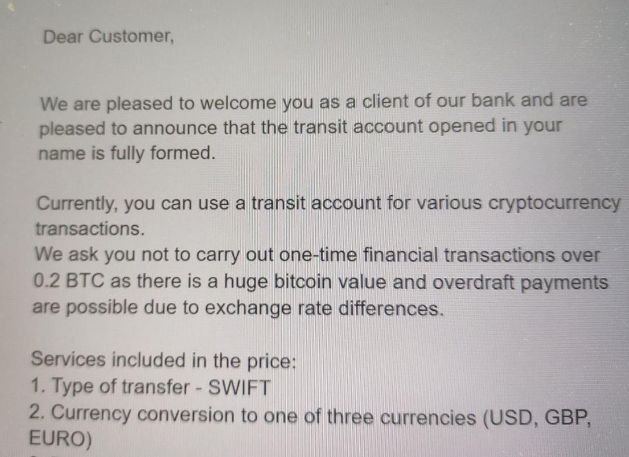

«Банкиры» предлагают Сергею открыть некий счёт для операций с криптой

Несколько лет назад Сергей стал жертвой мошенников. Он вложил деньги в иностранные акции через несуществующего брокера. Тогда он потерял 600 тыс. рублей. «Когда мне летом написал этот банк, я просто не разобрался в сути письма. Я подумал, что мне просто хотят вернуть потерянные тогда деньги», — говорит Сергей.

Интересно, что сумма, предложенная «ганским банком», была эквивалентна полученной до этого Сергеем от государства выплате.

Cергей с радостью согласился на открытие счёта. После этого он получил письмо от представителя другого банка — Bank Ko Samachar, который ссылался на первое письмо от ганского банка. Никакой связи между двумя банками не было, вероятно, мошенники просто хотели запутать Сергея, вводя в сценарий как можно больше организаций. В подписи к письму от Bank Ko Samachar был указан адрес организации в столице Непала Катманду.

Мошенники создали оригинальный дизайн подписи для несуществующего банка

В письме (есть в распоряжении Baza) говорилось, что Сергею готовы открыть счёт сроком на 16 дней. Владелец счёта якобы сможет переводить на него любую валюту, любая конвертация будет без комиссий. Внизу была приписка — Сергея попросили для активирования счёта внести на него $400.

Сергей пошёл в офис одного из российских банков и выполнил перевод со своего рублевого счёта. Деньги были направлены в один из китайских банков. А оттуда уже на счёт, якобы принадлежащий Bank Ko Samachar. 17 июня последний подтвердил, что перевод получен. Счёт пообещали открыть в течение 10 часов — после того, как будет собран «полный пакет документов». Затем Сергею сообщили, что счёт открыт и на него можно переводить деньги. Клиента просили не совершать разовые операции с суммой более 0,2 биткоина (около 1 млн руб. по курсу на тот момент). Также Сергею прислали реквизиты его счёта и ссылку на страницу, где была изображена обработка платежа — банк якобы сделал ему обещанную выплату в 0,35 биткоина.

Через какое-то время Сергею написали, что для получения выплаты ему надо положить на счет 0,35 биткоина, т. е. сумму, близкую к тем самым 1,8 млн руб. (по курсу на июнь прошлого года). Контрактнику также стали поступать звонки с незнакомых номеров. Как позже выяснилось, они были сделаны из-за границы с помощью технологии подмены номера. Звонившие представлялись сотрудниками банка и объясняли, как выполнить платёж. «Они меня торопили, говорили, что нужно срочно положить деньги на счёт, чтобы получить выплату. Объясняли, что если я не уложусь в срок, то всё потеряю», — рассказывает Сергей.

Сергей решил идти ва-банк и добиться получения обещанных денег любой ценой. Он попытался убедить Bank Ko Samachar разрешить ему разделить платёж на две части — не хотел отправлять сразу все деньги. Но «банк» отказался, сказав, что за платёж отвечает некая брокерская компания Yun MoveGo, которая якобы не разрешает его делить.

В итоге Сергей выполнил перевод 1,8 млн руб. по указанным в письме реквизитам — опять же, проводя операцию через Китай.

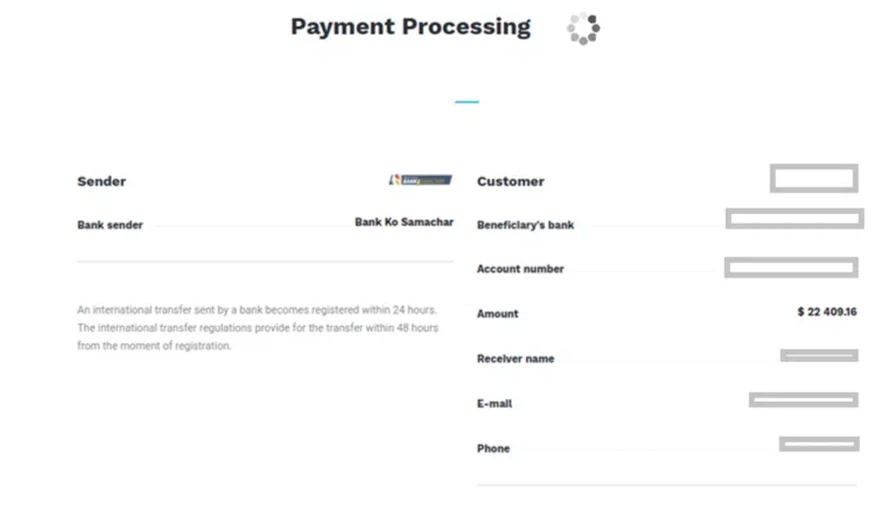

Мошенники прислали Сергею подтверждение о совершении обещанного ему перевода в виде ссылки, ведущей на фейковую страницу. Такие же персонализированные страницы могли использоваться и для развода других жертв — домен, на котором находится страница, как установили кибербезопасники из F.A.С.С.T., был создан ещё в 2021 году.

Сообщение жертве о том, что операция по переводу обрабатывается

После этого 19 июня ему пришло подтверждение, что платёж получен, но из-за того, что он превысил лимит для разрешённых операций в 0,2 биткоина, о чём предупреждали «банкиры» в первом письме, счёт Сергея заблокирован. Чтобы разблокировать его, надо положить ещё $500 в течение 48 часов. Контрактник выполнил и это требование. Через два дня ему пришло очередное письмо, но уже не от банка, а ни много ни мало от правительства Непала. В нём говорилось, что сейчас ведётся проверка законности платежей Сергея, все операции на его счёте приостановлены.

После этого мужчина понял, что его обманули, и обратился к юристам. Юрист Анастасия Шаронова, которая ведёт дело Сергея, рассказала Baza, что помогла Сергею обратиться в полицию, было возбуждено уголовное дело. Правда, юрист признаётся, что шансов вернуть деньги мало. «Деньги, как я выяснила, ушли на какие-то подставные счета в США. К сожалению, всё, чего нам удалось добиться сейчас, это возбуждение уголовного дела на неустановленное лицо», — отмечает она.

Американская юрисдикция, по словам директора юридической группы «Яковлев и партнёры» Марии Яковлевой, выбрана неслучайно. США ассоциируются с безопасностью и надёжностью, что добавляет правдоподобия схемам. «Однако жёсткое американское финансовое регулирование распространяется только на лицензионные организации», — говорит она, добавляя, что в данном случае Bank of Samachar — фирма-однодневка, зарегистрированная в офшорной зоне, она создана для разовых операций и вывода средств обманутых мошенниками людей.

Опрошенные Baza юристы считают, что мошенники могут снять деньги, полученные на американский счёт, не используя реальные паспорта. В некоторых сервисах, например Western Union, для получения наличных нужно только дать ответ на секретный вопрос и предоставить номер MTCN — это уникальный десятизначный номер, присвоенный переводу. Отследить такие переводы невозможно. После получения денег участники подобных схем, скорее всего, перевели их на счёт какой-то офшорной компании, чтобы нельзя было отследить, кто владеет счётом. После этого деньги обычно путешествуют по миру в виде безналичных платежей, чтобы запутать правоохранителей.

146 000 000 рублей, чтобы закрыть «уголовное дело»

Русский след

Как выяснили специалисты департамента расследований компании F.A.С.С.T. (бывшая Group-IB), которые провели по просьбе Baza собственное расследование инцидента, Bank ko Samachar действительно существует, но это не банк, а финансовое онлайн-издание. Мошенники просто украли их айдентику (элементы бренда) и реквизиты с оригинального сайта (bankkosamachar.com) и зарегистрировали поддельный домен, данные о владельцах которого скрыты. Теперь они выдают себя за банк.

Ссылка на фальшивый счёт Сергея — всего лишь страница-однодневка, созданная конкретно под него. Домен этой страницы со счётом был зарегистрирован ещё в 2021 году. По мнению расследователей, он мог использоваться мошенниками и в других возможных схемах обмана — для «отрисовки» нужных данных. Кем был зарегистрирован домен, понять невозможно, так как его настоящий IP-адрес скрыт — за Cloudflare — специальным сервером, к которому подключаются сайты для защиты от DDoS-атак. Также Cloudflare скрывает настоящую геолокацию сайта. «Брокерская компания» Yun MoveGo действительно существует, и она уже попала в специальный реестр ЦБ с пометкой «признаки нелегального профессионального участника рынка ценных бумаг».

Интересно, что адрес электронной почты, с которой пришло письмо якобы от правительства Непала, верный. Но, по словам кибербезопасников, преступники, скорее всего, просто подделали заголовок электронного письма и таким образом скрыли настоящего отправителя.

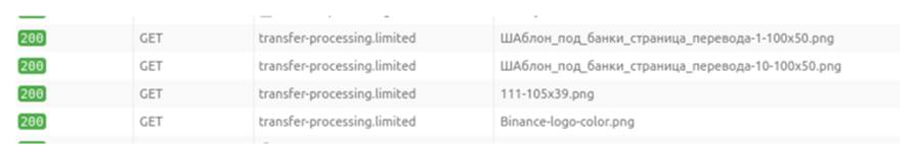

Специалисты отдела расследований F.A.С.С.T. предполагают, что в группировку, обокравшую Сергея, входят русскоязычные участники. На это указывает то, что первое письмо к Сергею было на русском. Файлы с логотипами банков на cтороннем сайте (на который мошенники прислали ссылку), имитирующем обработку платежа, тоже назывались на русском: «Шаблон под банки страница перевода». Эти файлы были подгружены ещё в июле 2023 года. Т. е. по данной схеме мошенники работают уже больше года.

Скриншот: База

Аналитики компании F.A.С.С.T. проверили по просьбе Baza теневые форумы, Telegram-каналы со сливами и другие ресурсы, используемые для общения со злоумышленниками. Но утечек баз людей, заключивших контракт, не нашли. Вопрос, как мошенники вышли на Сергея остался открытым: была ли у преступников какая-то секретная база данных российских контрактников или всё это лишь случайность?

Декабрьские фейерверки

Ловля дрона на удочку

Другая популярная схема обмана — сбор денег якобы на нужды СВО. Мошенники маскируются под благотворительные фонды, военных или связанных с ними людей, собирающих деньги на дроны и другое вооружение.

Анна (имя героини изменено), так же как и Сергей, родом из Санкт-Петербурга. Ей около 70 лет. Её сын, которому 27 лет, был мобилизован на СВО. Анна ходила стричься в парикмахерскую рядом с её домом, которая принадлежала мастеру Эльвире (имя также изменено). Женщины подружились. Однажды Анна увидела значок на фартуке парикмахера с названием некой волонтёрской организации. Она спросила, что это. И парикмахер рассказала, что якобы входит в некое волонтёрское движение и постоянно передаёт российским солдатам посылки и деньги.

Эльвира объясняла, что бойцам в новых регионах якобы нужны наличные. Поэтому она собирала их и переводила на фронт. «Я просто была поражена её преданностью, она с таким энтузиазмом рассказывала о помощи ребятам, что я сама захотела внести свой вклад, тем более там был мой сын», — рассказывает Baza Анна.

Для убедительности парикмахер позвала Анну в свой «офис». Это было небольшое помещение. Кроме Эльвиры, там больше никого не было. В отдельной каморке были брошены груды коробок. Эльвира объяснила, что в них лежали карабины, рыболовные сети, носки, лекарства. Все эти вещи ей якобы пожертвовали люди.

Анна поверила и перевела 500 тыс. руб. для сына на личную карту Эльвиры. Через какое-то время сын вышел на связь и сказал, что деньги ему никто не передал и ему они там и не нужны. Анна поняла, что её обманули.

На парикмахера было возбуждено уголовное дело по статье о незаконном обогащении. По словам Шароновой, которая консультирует Анну, деньги ей можно будет вернуть. Банк, в котором открыт счёт, и номер телефона парикмахера удалось отследить. Как оказалось, Эльвира обманула точно так же ещё 3–4 человек. Все они были клиентками её салона.

Также Эльвира присваивала себе разные вещи, предназначенные, по её словам, для отправки в зону СВО. Например, сапоги для военных и даже рыболовные снасти. «Она объясняла бабулькам, что якобы этими снастями можно ловить дроны. И они велись, покупали и приносили в офис парикмахера», — рассказывает Шаронова.

Сейчас против Эльвиры возбуждено уголовное дело, но пока она не арестована.

Карты, деньги, пистолет

Одна из самых популярных схем обмана связана с поиском пропавших военных. В социальных сетях созданы целые группы, где родственники разыскивают бойцов. Туда выкладываются личные данные, ФИО, названия частей и позывные пропавших и даже их фотографии. Вся эта информация пополняет базы мошенников.

Родственникам бойцов в мессенджеры начинают писать различные волонтёры. Например, Марине (имя изменено), разыскивающей мужа, внезапно в Telegram написал неизвестный. На его аватарке был изображён солдат с украинскими знаками отличия и балаклавой на голове. Он сказал, что муж Марины у него в плену. Испуганная женщина попросила подтвердить эти слова, и тогда ей отправили фото. На нём действительно её муж: правда, видна была только голова. К ней приложена чёрная тряпка, а к тряпке приставлен пистолет, который держит чья-то рука.

Первое, что испытала Марина, был полный шок. «Мне казалось, что мир окончательно сошёл с ума. Что мужа сейчас застрелят и мне его не увидеть никогда», — рассказывает она. После этого украинский солдат начал названивать ей в Telegram. Но женщина не взяла трубку — она не понимала, что ему говорить. Тогда мошенник начал писать Марине и требовать выкуп — на «карту доверенного лица в Крыму». И дал «честное слово офицера», что тогда ничего не сделает с мужем. Марина ещё раз открыла фотографию, присмотрелась к ней и поняла, что это фотошоп. «Было видно, что фото головы взято с одной из старых фотографий из социальных сетей, а рука с пистолетом была просто дорисована в редакторе», — говорит она.

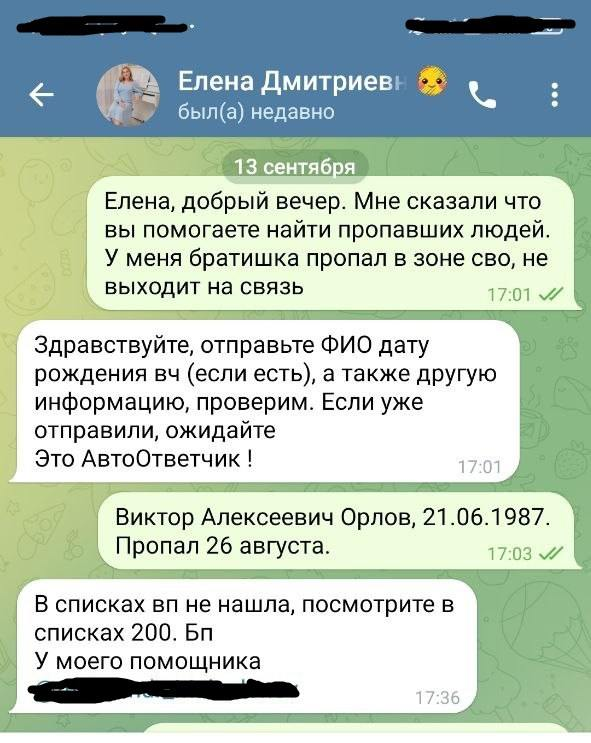

Корреспондент Baza провёл три дня в чатах разыскивающих бойцов родственников. По легенде, в конце августа у него была потеряна связь с братом, принимавшим участие в штурмах в ДНР. На второй день в чатах поисков посоветовали обратиться к некому волонтёру Елене Дмитриевне. На единственной фотографии в Telegram изображена элегантная женщина в синем платье, стоявшая напротив рояля. На вопрос, может ли она помочь найти брата, она тут же ответила положительно.

«Волонтёр», у которой якобы есть некие списки погибших и раненых бойцов

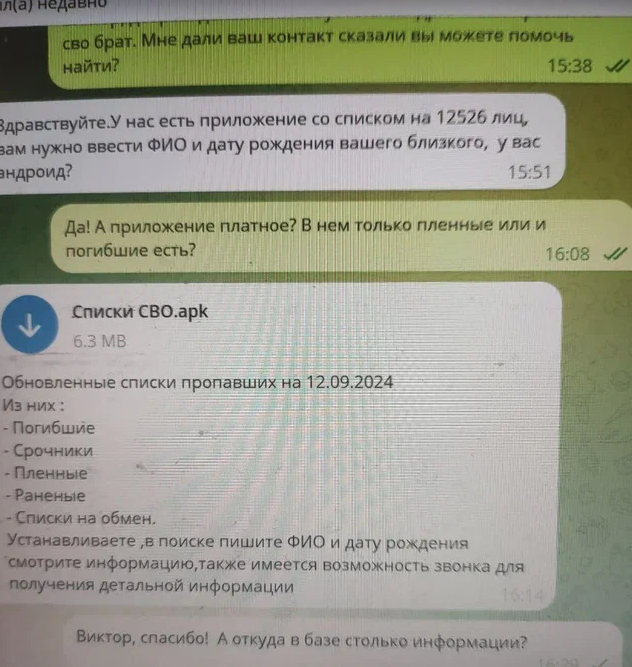

Елене были переданы вымышленные данные военного. Через 20 минут волонтёр сказала, что не нашла брата в списках военнопленных, но надо проверить ещё списки погибших и пропавших без вести. И предложила написать её помощнику. Помощник, которого зовут Виктор, был немногословен: он сказал, что искать бойца придётся самим, и отправил сжатый архив, который назывался «База СВО». По его словам, это якобы программа, куда загружены списки пропавших бойцов.

Программа, куда загружены списки якобы пропавших бойцов

Как объяснили в пресс-службе компании F.A.C.C.T., это распространённая уловка мошенников, они рассылают подобные файлы, прикрываясь разными легендами. В файлах содержится троян, активирующийся, когда жертва нажимает на ссылку. После этого на экране могут начать сами открываться приложения и поступать фальшивые уведомления якобы о списании денег со счетов. Дальше жертве звонит неизвестный, представляясь сотрудником службы безопасности банка. И рекомендует перевести средства на безопасный счёт. Кроме того, троян способен воровать контакты, фотографии, пуши и СМС, удаленно заходить в учетки жертв и снимать деньги.

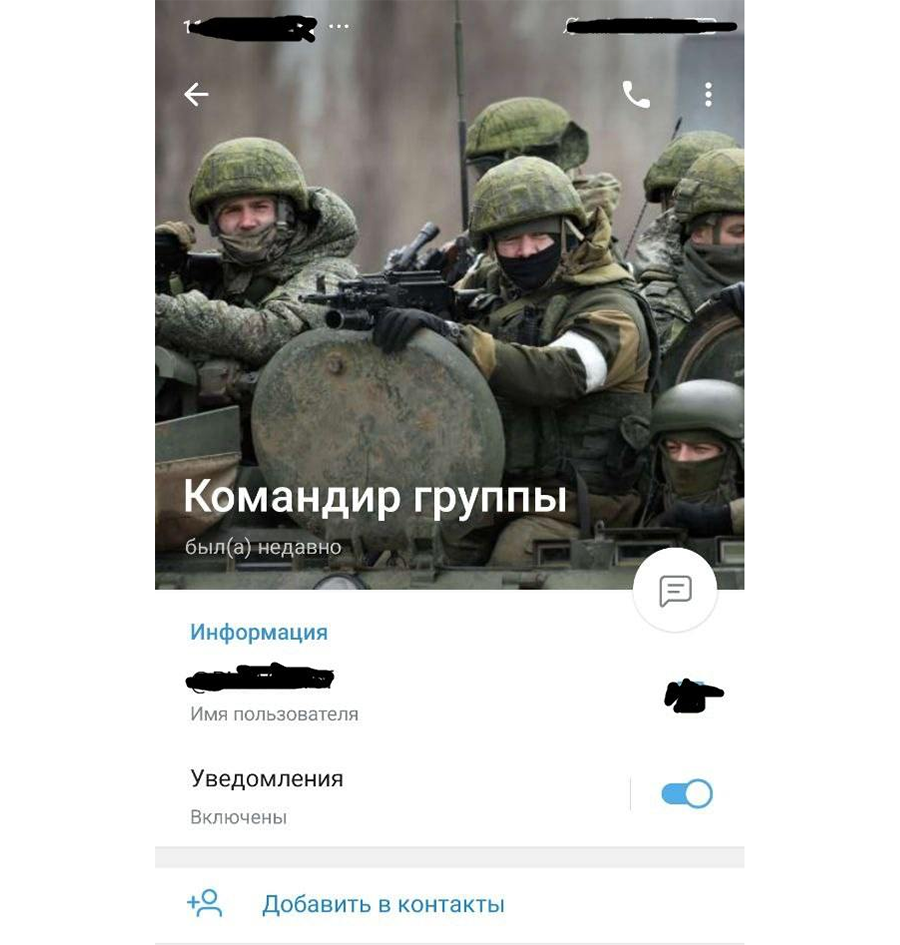

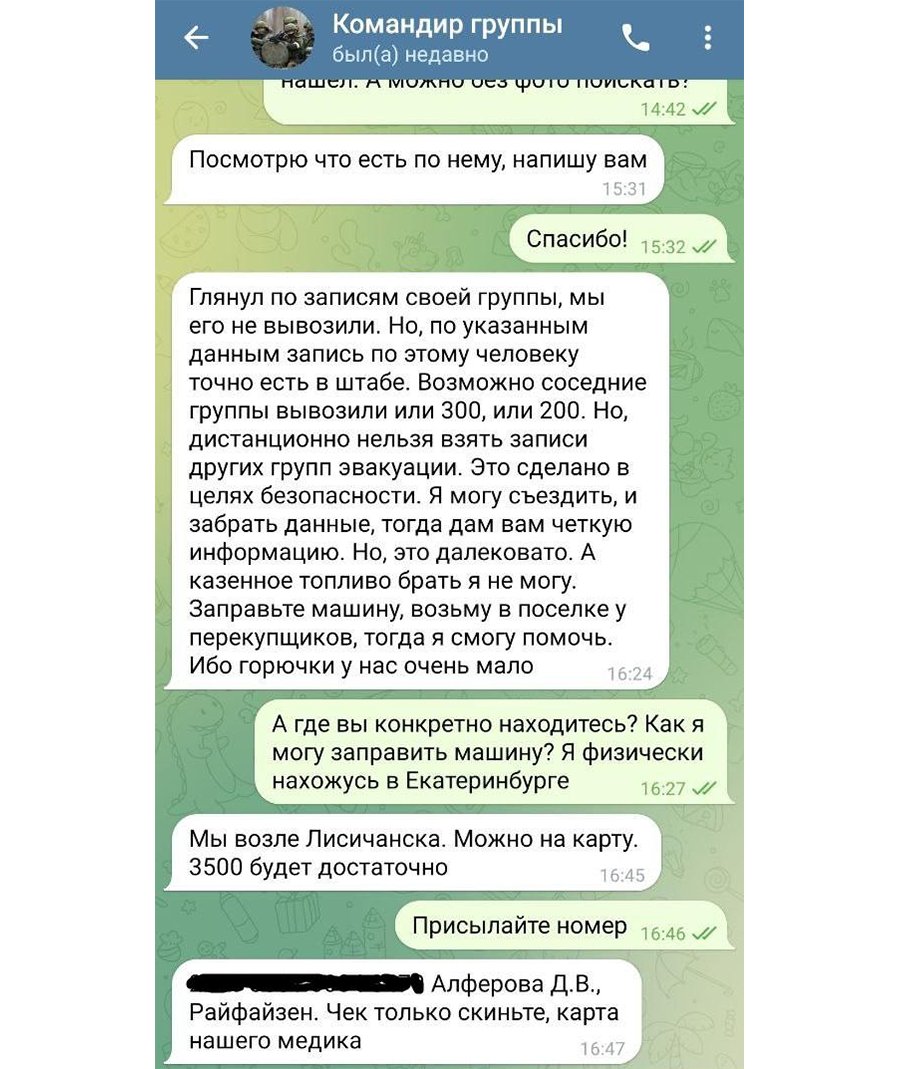

Другая популярная схема развода — родственникам пишет «некий российский военный из зоны СВО» с доступом к секретным базам. Корреспондент Baza списался с таким «бойцом», представившимся командиром эвакуационной группы из-под Лисичанска.

Аккаунт человека, представившегося командиром группы эвакуации

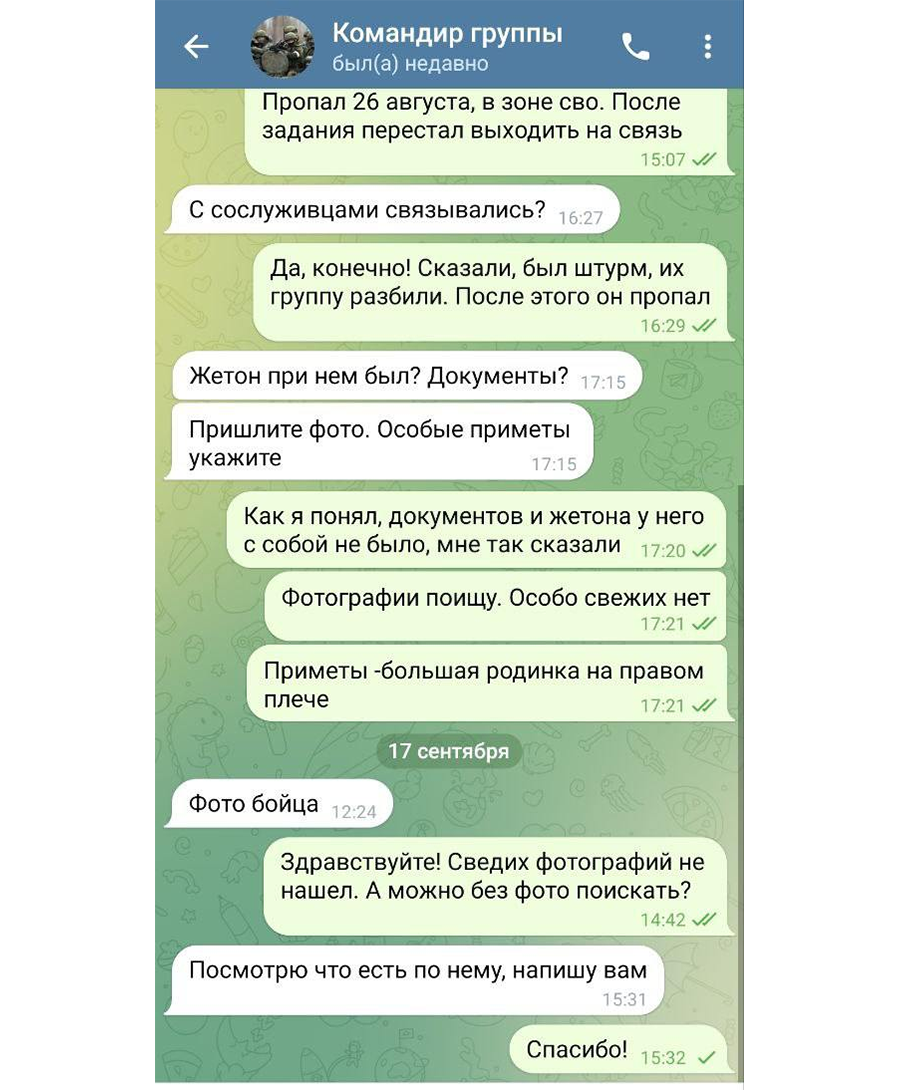

Он был более дотошен, чем Елена: спрашивал, были ли у брата особые примеры, брал ли он с собой на штурм документы и жетон, настойчиво просил фотографию. А когда получил отказ, ответил, что всё равно «пробивал» бойца и не нашёл его в списках — его группа этого человека не вывозила.

Переписка с якобы «командиром группы эвакуации»

«Командир» написал, что бойца могли вывезти другие группы эвакуации, но дистанционно взять их записи нельзя, надо ехать к ним. Ехать далеко, машине нужно топливо, которое придётся купить у перекупщиков. Оплачивать топливо из своего кошелька «командир» не захотел и попросил закинуть ему 3000 руб. на карту «Райффайзенбанка», оформленную на некую Алферову Д. В.

Командир группы эвакуации» пытается у жертвы выманить деньги — якобы на бензин

Последнюю он представил медиком их отряда. На третий день переписки с «бойцами» телефон корреспондента Baza атаковали спам-звонки. Несмотря на то что номер телефона в аккаунте в мессенджере, с которого велась переписка, был скрыт. Всего было сделано за короткий промежуток времени около 10 вызовов с незнакомых номеров из разных регионов страны.

По словам доцента кафедры «Корпоративные финансы и корпоративное управление» Финансового университета при Правительстве РФ Петра Щербаченко, мошенники преследуют родственников пропавших или погибших участников СВО, понимая, что люди, пережившие стресс или утрату, менее внимательны к деталям и более подвержены манипуляциям. Поймать злоумышленников бывает нелегко, говорят опрошенные Baza юристы. Так, по словам руководителя уголовной практики адвокатского бюро «Соколов, Трусов и партнёры» Анны Миненковой, как правило, подобные преступные группы хорошо организованы. В них есть операторы, отвечающие за поиск жертв, менеджеры, занимающиеся общением с ними, и курьеры, забирающие деньги. Есть участники, привлекающие новых людей, а также разработчики, оказывающие техническое сопровождение.

Дело «врачей»

Мошенники используют и другие схемы обмана. Они тщательно отслеживают данные о выплатах и льготах для военных, говорит управляющий партнёр адвокатского бюро «Матюнин и партнёры» Олег Матюнин. Они часто предлагают жертвам крупные пособия, бесплатное жильё, льготную ипотеку — любые похожие на государственные меры поддержки выплаты. А дальше пытаются выманить деньги.

Например, выдают себя за юристов, помогающих оформить эти льготы. Как рассказал Baza представитель краснодарского отделения Ассоциации юристов России Сергей Шульженко, недавно такая «юрфирма» была выявлена в городе Енакиево в Горловском районе Донецкой области. Житель этой республики Дмитрий Новиков, которому 39 лет, заключил договор с ИП Залина А. Как выяснилось позже, её основательница не юрист, ранее она занималась торговлей рыбками. По договору Новикову должны были быть оказаны юруслуги, но вместо этого с него сразу начали требовать деньги. Ему объяснили, что за оформление договора он обязан заплатить 40 тыс. рублей.

В последнее время также приобрела популярность схема, когда мошенники представляются врачами. Злоумышленники говорят, что работают в военных госпиталях и у них есть доступ к закрытым базам о состоянии раненых. Они готовы поделиться с родственниками данными, но только за деньги. Также совсем недавно появилась схема с фейковыми реабилитационными центрами, отмечает руководитель арбитражной практики компании «RZ Консалтинг» Роман Зятнин. Участникам СВО обещают бесплатное лечение.

Аферисты часто кроме описанных выше схем используют самый простой вид обмана. Они представляются сотрудниками ЦБ. И сообщают, что некие мошенники получили доступ к банковским данным. После этого предлагают помочь перевести деньги на «безопасный» счёт, который принадлежит им.

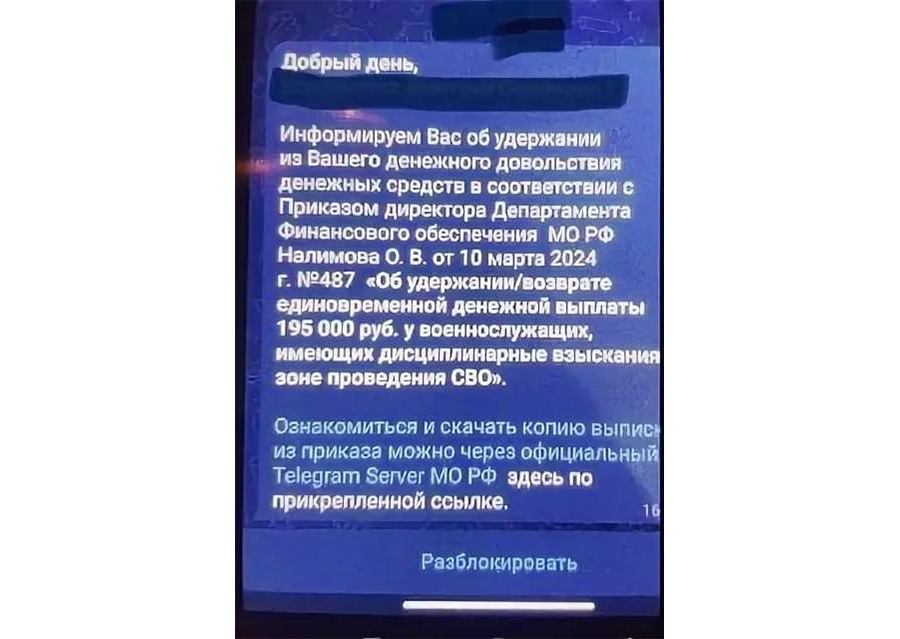

В последнее время мошенники адаптировали эту схему под военных. Например, они звонят контрактникам или их родственникам и говорят им, что в связи с наложением дисциплинарного взыскания с их выплат будут производиться удержания какой-то суммы, рассказывает Baza руководитель Главного управления региональной безопасности Московской области в ранге министра Кирилл Карасев. Военные часто не пользуются сами своими счетами и оформляют доверенности на родственников. Либо оставляют им просто свои банковские карты, логины и пароли для доступа в онлайн-банкинг. Этим и пользуются преступники.

Для большей убедительности мошенники могут прислать поддельную выписку «из приказа Департамента финансового обеспечения Минобороны России».

Фейковая выписка якобы о блокировке средств на счёте военного

После этого мошенники убеждают жертв перевести средства на «безопасный счёт».

Доверие к мошенникам может закончиться очень печально. Агентство «Саринформ» приводит историю саратовца, который получил травму в зоне боевых действий и с тех пор передвигается на инвалидной коляске. После того как он стал жертвой телефонных мошенников, банковскую карту бойца заблокировали — на неё мужчина получал положенные ему выплаты. Оставшись без средств к существованию и не имея возможности оплачивать жильё, мужчина ушёл жить на улицу.

В заключение эксперты советуют со скепсисом относиться к слишком щедрым предложениям и звонкам от незнакомцев по финансовым вопросам. А при поиске военных обращаться в их воинскую часть либо на горячую линию Минобороны.