Журналисты 17 ведущих мировых изданий получили доступ к утечке хакерской программы Pegasus от израильской компании NSO. Это вредоносное ПО, которое поставлялось правительствам других стран и, согласно замыслу разработчиков, должно было следить за потенциальными преступниками. Однако его использовали в том числе и для охоты за журналистами, активистами и политическими оппонентами.

Кто шпионил

Изначально утечка попала в руки представителям Amnesty International и Forbidden Stories, парижской некоммерческой журналистской организации. В массиве данных содержалось 50 тысяч телефонных номеров, которые с 2016 года клиенты NSO выбирали в качестве целей для шпионажа. Amnesty International и Forbidden Stories передали доступ к этим сведениям крупным СМИ вроде The Guardian, Washington Post, Le Monde и Die Zeit. Затем в течение нескольких месяцев они проводили совместное расследование деятельности NSO, назвав его The Pegasus Project.

Выяснилось, что Pegasus должен был использоваться правительствами разных стран для борьбы с преступниками и террористами. Поэтому для передачи технологии властям другого государства NSO получала экспортную лицензию от министра обороны Израиля. Только после этого Pegasus отправляли заказчику.

NSO утверждает, что продаёт свои услуги только военным, правоохранительным и разведывательным органам в 40 неназванных странах. Перед этим компания, по её собственным словам, тщательно проверяет соблюдение прав человека со стороны клиентов, прежде чем разрешить им использовать шпионские инструменты.

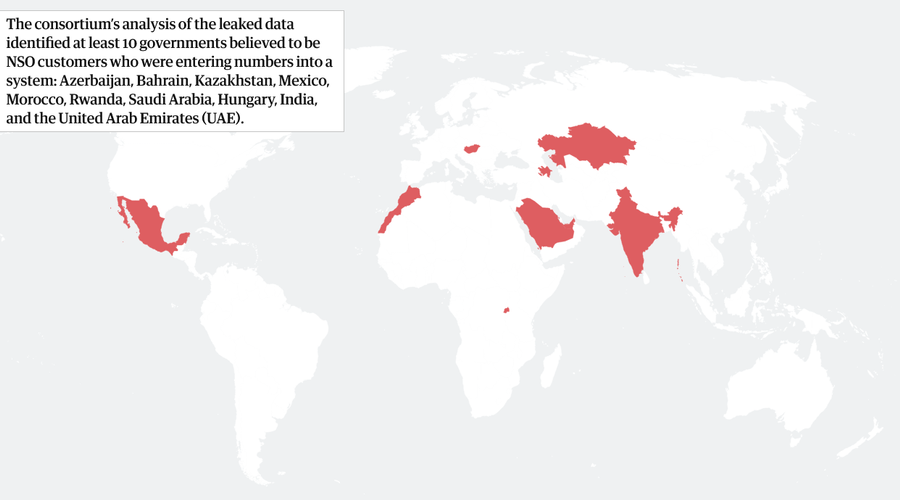

Клиенты Pegasus. Карта: The Guardian

Анализ утечки показал, что клиентами конкретно Pegasus числились по меньшей мере десять стран: Азербайджан, Бахрейн, Казахстан, Мексика, Марокко, Руанда, Саудовская Аравия, Венгрия, Индия и Объединённые Арабские Эмираты. А вот жертвами вредоносной программы стали владельцы телефонных номеров из 45 стран с четырёх континентов.

Как работает Pegasus

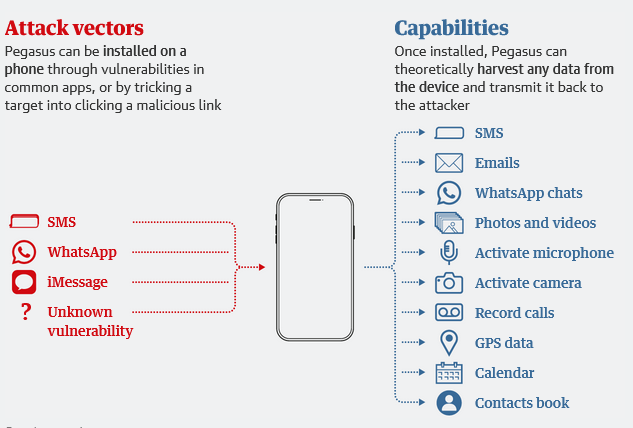

Pegasus — это вредоносное ПО, которое заражает гаджеты и предоставляет заказчику практически полный контроль над устройством жертвы. Хакерская атака проводится по двум схемам: либо пользователь получает ссылку и сам кликает на неё, активируя программу, либо же его устройство ломают зеро-кликом.

Зеро-клик можно назвать одним из самых опасных и непредвиденных для пользователя способов атаки. Суть в том, что от жертвы не требуется вообще никаких действий, а хакер заражает устройство удалённо — например, по беспроводному каналу связи вроде Wi-Fi, Bluetooth или LTE. Заметить такую атаку простому пользователю практически невозможно.

Заражая устройство одним из двух способов, Pegasus перехватывает и копирует его самые основные функции. Благодаря этому оперативник, стоящий за атакой, получает возможность перехватывать сообщения, фотографии, электронную почту, данные о местоположении, журналы вызовов, контакты и переписки в мессенджерах, включая WhatsApp, Telegram и Signal. Кроме того, заказчик атаки может записывать звонки и управлять микрофонами на девайсе.

Кого атаковали через Pegasus

Наличие какого-либо номера в базе из 50 тысяч телефонов не гарантирует того, что его владельца взломали, — вполне вероятно, что клиент NSO выбрал номер только в качестве потенциальной цели для возможной слежки. Однако расследователи, изучая слив, обнаружили 180 телефонов, принадлежащих репортёрам, редакторам и руководителям крупных мировых медиа: Financial Times, CNN, New York Times, France 24, Economist, Associated Press и Reuters.

Также в базе оказались номера сотен руководителей предприятий, религиозных деятелей, сотрудников НКО, представителей профсоюзов и государственных деятелей, включая членов кабминов, президентов и премьер-министров. Всё это позволяет предполагать, что клиенты NSO нарушают контракты и следят за людьми, которые не имеют отношения к преступной деятельности.

Как работает Pegasus. Картинка: The Guardian

Чтобы проверить свои предположения, расследователи отправили на экспертизу 67 гаджетов, владельцы которых фигурировали в базе данных — все они были адвокатами, правозащитниками и журналистами. Исследование показало, что 37 устройств заражены Pegasus или подвергались попытке взлома.

Но самое интересное в сливе — это совпадения. Так, в базе расследователи обнаружили номер мексиканского журналиста Сесилио Пинеда Бирто, который сообщил о работе властей с наркокартелем, а затем был убит. NSO уже заявила, что связи между наличием телефона в базе и смертью журналиста может и не быть. Тем не менее в сливе нашёся и номер Кармена Аристегуи, автора CNN и одного из самых известных расследователей коррупции в Мексике.

Ещё одно совпадение — слежка Pegasus за близкими журналиста Washington Post Джамаля Хашогги, которого убили на территории консульства Саудовской Аравии в Стамбуле. В базе нашли телефон жены Хашогги, за которой, судя по всему, шпионили до смерти её супруга. А после убийства, как следует из слива, в базе появились номера чиновников, которые расследовали это дело. Заодно журналисты обнаружили, что венгерское правительство Виктора Орбана, по всей видимости, использовало софт NSO для атак на СМИ.

Всё это — только первая часть расследования. Однако властям и разработчиками приходится отвечать на предварительные данные уже сейчас.

Офис премьер-министра Венгрии Виктора Орбана заявил, что любая слежка, осуществляемая в стране, ведётся в соответствии с законом. «Задавали ли вы те же вопросы правительствам Соединённых Штатов Америки, Великобритании, Германии или Франции?» — уточнили там. Марокканские власти назвали обвинения в шпионаже необоснованными, а МИД Руанды, комментируя публикацию, рассказал о попытках посеять дезинформацию и продолжить кампанию по созданию напряжённости вокруг страны.

Журналисты отмечают, что инвестирование властей в инструменты типа Pegasus стало своеобразным ответом на популяризацию сквозного шифрования со стороны Google, Microsoft, Facebook, Apple и других крупных технологических компаний. Из-за этого правоохранители потеряли доступ к коммуникациям потенциальных преступников, но без международных стандартов в этой сфере возникают тайные сделки — вроде тех, которые заключают с NSO.

Сайт NSO. Скриншот: nsogroup.com

Сама компания уже поспешила заявить, что не управляет шпионскими программами, лицензируемыми для других стран. Пока что NSO пытается отрицать «ложные утверждения» о деятельности своих клиентов, но всё же пообещала «продолжить расследование» всех сообщений о «неправомерном использовании» программы.

Впрочем, времени на внутренние проверки у разработчиков, кажется, осталось немного. В ближайшее время журналисты опубликуют список тех, кого им удалось точно идентифицировать как жертв Pegasus. Дополнительное внимание к их работе привлёк и Эдвард Сноуден — произошедшую утечку он назвал «историей года».